漏洞复现-Apache Solr 任意文件读取漏洞

这周在hw,水一篇文章,记录一下漏洞利用,当一个合格的脚本小子

0x01 漏洞描述由于Apache Solr默认安装时未开启身份验证,导致未经身份验证的攻击者可利用Config API打开requestDispatcher.requestParsers.enableRemoteStreaming开关,从而使攻击者可以在未授权的情况下获取目标服务器敏感文件。

听说报给官方后,官方拒绝修复,认为这不是一个漏洞,比一些src还离谱,人家起码会给个内部已知:eyes:

0x02 漏洞影响Apache Solr

初探JWT

当你迷茫时,就去学习新东西

初探JWT0x01 什么是JWTJWT 全称为 JSON Web Tokens ,是为了在网络应用环境间传递声明而执行的一种基于JSON 的开放标准 (RFC 7519),该 token 被设计为紧凑且安全的,它的两大使用场景是:认证和数据交换,特别适用于分布式站点的单点登录(SSO)场景。JWT的声明一般被用来在身份提供者和服务提供者间传递被认证的用户身份信息,以便于从资源服务器获取资源,也可以增加一些额外的其它业务逻辑所必须的声明信息,该token也可直接被用于认证,也可被加密。

0x02 JWT组成一个JWT实际上就是一个字符串,它由三部分组成,头部、载荷与签名,中间用 . 分隔,例如:xxxxx.yyyyy.zzzzz

2.1 头部(header)头部通常由两部分组成:令牌的类型(即 JWT)和正在使用的签名算法(如 HMAC SHA256 或 RSA.)。

1234{ "alg": "HS256", "typ": "JWT"}

然后用 ...

gitHub_cve_monitor

没事少矫情,有空多赚钱。

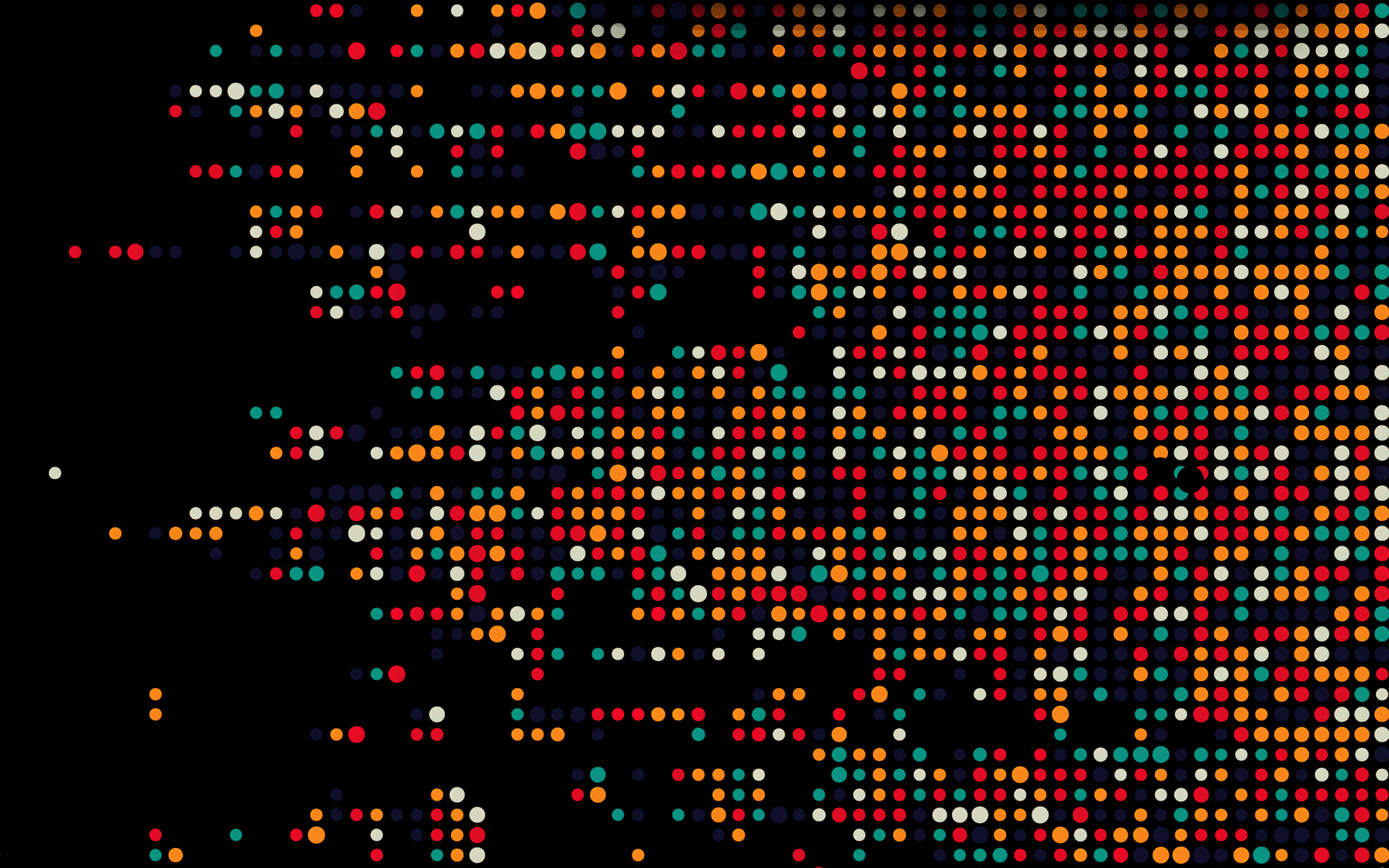

监控github上新增的cve编号项目漏洞,推送钉钉或者server酱使用项目地址:https://github.com/yhy0/github-cve-monitor.git

12python3 -m pip install dingtalkchatbotpython3 github_cve_monitor.py

每3分钟检测一次github是否有新的cve漏洞提交记录,若有则通过server酱和钉钉机器人推送(二者配置一个即可)

时间间隔修改在 58 行

建议使用screen命令运行在自己的linux vps后台上,就可以愉快的接收各种cve了

12345screen -S github_cve #创建一个screen,名字为github_cve,在新窗口运行本项目, 成功后直接叉掉该窗口, 项目就会在后台一直运行了screen -ls #查看创建的screenscreen -r github_cve #连接github_cve后台screen,如果存在的话

钉钉机器人配置在 33行的 dingding函数中,需要钉钉建群,添加钉钉机器人, ...

域渗透-DCSync和黄金票据

新年开工快乐~~~

域渗透-DCSync和黄金票据0x01 概述

krbtgt账户:每个域控制器都有一个”krbtgt”的用户账户,是KDC的服务账户,用来创建票据授予服务(TGS) 加密的密钥。

黄金票据(Golden Ticket):它能让黑客在拥有普通域用户权限和krbtgt hash的情况下,获取域管理员权限。

DCSync:mimikatz中的功能,能够模拟域控制器并从域控制器导出帐户密码hash。

在域内,不同DC之间,每15分钟都会有一次域数据的同步。实现不登录到域控制器上,而获取域控制器数据库中的数据。

在DCSync功能出现之前,要想获得域用户的哈希,需要登录域控制器,在域控制器上执行代码才能获得域用户的哈希。2015年8月,新版的mimikatz增加了DCSync的功能,该功能可以模仿一个域控DC,从真实的域控中请求数据,如用户的哈希。该功能最大的特点就是在于不用登陆域服务器,即可远程通过域数据同步复制的方式获得想要的用户口令信息。

需要注意的是,DCSync攻击的对象如果是只读域控制器(RODC),则会失效,因为RODC是不能参与复制同步数据到其他DC ...

哈希传递

笙歌间错华筵启。喜新春新岁。菜传纤手青丝细。和气入、东风里。

幡儿胜儿都姑媂。戴得更忔戏。愿新春以后,吉吉利利,百事都如意。

0x01 哈希传递攻击概念在域环境中,用户登录计算机时使用的大都是域账号,大量计算机在安装时会使用相同的本地管理员账号和密码,因此,如果计算机的本地管理员账号和密码也是相同的,攻击者就能使用哈希传递攻击的方法登陆内网中的其他计算机。

在Windows系统中,通常会使用NTLM身份认证,NTLM认证不使用明文口令,而是使用口令加密后的hash值,hash值由系统API生成(例如LsaLogonUser)。攻击者获得有效的用户名和用户密码哈希值后,他们便能够使用该信息通过LM或NTLM身份验证向远程服务器或服务进行身份验证,而无需进行暴力破解散列以获取明文密码(此技术发布之前需要此密码)。该攻击利用了身份验证协议中的一种实现缺陷,即每次会话之间的密码散列保持静态,直到下次更改密码为止。

从Windows Vista和Windows Server 2008开始,微软默认禁用LM hash。在Windows Server 2012 R2及之后版本的操作系统 ...

Windows系统散列值获取

明年今日,人生一大喜事(≧∇≦)ノ 弱弱问一句我很胖吗?183 165

Windows系统散列值获取0x01 LM Hash与NTLM HashWindows操作系统通常使用两种方法对用户的明文密码进行加密处理。在域环境中,用户信息存储在ntds.dit中,加密后为散列值。

Windows操作系统中的密码一般由两部分组成,一部分为LM Hash,另一部分为NTLM Hash。在Windows操作系统中,Hash的结构通常如下

1username:RID:LM-HASH:NT-HASH

LM Hash的全名为”LAN Manager Hash”,是微软为了提高Windows操作系统的安全性而采用的散列值加密算法,其本质是DES加密。尽管LM Hash比较容易破解,但是为了保证系统的兼容性,Windows只是将LM Hash禁用了(从 Windows Vista 和 Windows 2008 版本开始禁用)。如果LM Hash被禁用了,攻击者通过工具抓取的LM Hash值通常是”aad3b435b51404eeaad3b435b51404ee”(表示LM Hash值为空或 ...

令牌窃取分析及防范

快过年了,小伙伴们提议出去浪一下,决定要去玩恐怖类密室逃脱,瑟瑟发抖o((⊙﹏⊙))o.

令牌窃取分析及防范0x01 令牌概述令牌( Token )是指系统中的临时密钥,相当于账户和密码,用于决定是否允许当前请求及判断当前请求是属于哪个用户的。获得了令牌,就可以在不提供密码或其他凭证的情况下访问网络和系统资源。这些令牌将持续存在于系统中(除非系统重新启动)。

令牌的最大特点是随机性和不可预测性,一般的攻击者或软件都无法将令牌猜测出来。令牌一般分为以下几种:

访问令牌(Access Token) 代表访问控制操作主体的系统对象。(本文主要讲Windows的AccessToken)

密保令牌(Security Token) 也叫作认证令牌或者硬件令牌,是一种用于实现计算机身份校验的物理设备,例如U盾。

会话令牌 ( SessionToken)是交互会话中唯一的身份标识符。

Windows访问令牌Windows 访问令牌(Access Tokens) 是一个描述进程或线程安全上下文的对象。令牌所包含的信息是与该用户账户相关的进程或线程的身份和权限信息。当用户登录时,系统通过将用户 ...

Windows提权-BypassUAC之劫持注册表实验

准备PPT的过程中,还是学到不少东西的

1. UAC 简介**UAC(User Account Control,用户账号控制)**是微软为了提高系统安全性在Windows Vista中引入的技术。UAC要求用户在执行可能影响计算机运行的操作或在进行可能影响其他用户的设置之前,拥有相应的权限或者管理员密码。UAC在操作启动前对用户身份进行验证,以避免恶意软件和间谍软件在未经许可的情况下在计算机上进行安装操作或者对计算机设置进行更改。

在Windows Vista及以后的版本中,微软设置了安全控制策略,分为高、中、低三个等级。高等级的进程有管理员权限;中等级的进程有普通用户权限;低等级的进程,权限是有限的,以保证系统在受到安全威胁时造成的损害最小。在权限不够的情况下,访问系统磁盘的根目录( 例如 C:\)、Windows目录,以及读写系统登录数据库等操作,都需要经常UAC(User Account Control,用户账号控制)的认证,如图所示:

需要UAC的授权才能进行的操作列表如下:

配置Windows Update

增加、删除账户

更改账户类型

更改UAC的设置

安装Ac ...

组策略提权实验

管理员在域中新建一个组策略后,操作系统会自动在SYSVO共享目录中生成一个XML文件,即Groups.xml,该文件中保存了该组策略更新后的密码。

1. 组策略基本介绍组策略可以控制用户帐户和计算机帐户的工作环境。它提供了操作系统、应用程序和活动目录中用户设置的集中化管理和配置。有本机组策略和域的组策略。本机组策略用于计算机管理员统一管理本机以及所有用户,域内的组策略用于域管统一管理域内的所有计算机以及域用户。 在本文中侧重点讲的是域内的组策略,借机学一下域环境搭建

2. SYSVOL 漏洞(MS14-025)SYSVOL是活动目录里面的一个用于存储域公共文件服务器副本的共享文件夹,在域中的所有域控制器之间进行复制。SYSVOL 文件夹是在安装活动目录时自动创建的,主要用来存放登录脚本、组策略数据及其他域控制器需要的域信息等。SYSVOL 在所有经过身份验证的域用户或者域信任用户具有读权限的活动目录的域范围内共享。整个SYSvOL 目录在所有的域控制器中是自动同步和共享的,所有的域策略均存放在C:\Windows\SYSVOL\DOMAIN\Policies 目录中。

在一般的域环 ...

SScan 一款src捡洞扫描器

SScan

前言一款src捡洞扫描器,因没时间挖src,毕竟挖src是个费时费力的活,自19年8月起入坑至今,依靠 BBScan 扫描出的信息和漏洞,利用业余时间从扫描报告中的资产捡洞和找洞,已经3次jd月度前十。萌发出自己写扫描器挖洞的念头,自动挖一些简单漏洞,赚点零花钱,同时提升一下开发能力,毕竟搞安全的不能不懂开发。

目前 SScan 的主要逻辑还是 BBScan。

使用效果图

扫描结束后,结果报告在report目录下,并且存在漏洞时,默认会使用浏览器打开报告

使用及参数1234567891011121314151617181920212223python3 SScan.py version 查看版本python3 SScan.py --help 获取帮助python3 SScan.py --host example.com run 单个目标python3 SScan.py --file domains.txt run ...